1.漏洞概述

3月12日,微软更新安全通告针对Windows SMBv3客户端/服务器远程代码执行漏洞紧急发布了安全补丁,确定该漏洞编号为CVE-2020-0796。

Microsoft Server Message Block 3.1.1(SMBv3)协议在处理某些请求的方式中存在代码执行漏洞。攻击者可以精心构造数据包发送到SMB服务器,无需经过身份验证,即可在目标服务器上执行任意代码。攻击者可通过部署一台恶意SMB v3服务器,并诱导用户(客户端)连接到该服务器,一旦目标用户连接,即可在计算机上执行攻击者自定义的恶意代码。

由于上述漏洞易被蠕虫利用传播恶意程序,推测可能在未来会成为恶意软件和攻击者广泛利用的漏洞,与WannaCry(2017年5月“永恒之蓝”)漏洞较为相似。目前漏洞细节已公开,请相关用户安装补丁进行防护。

2.影响范围

受影响版本

Windows 10 Version 1903 for 32-bit Systems

Windows 10 Version 1903 for ARM64-based Systems

Windows 10 Version 1903 for x64-based Systems

Windows 10 Version 1909 for 32-bit Systems

Windows 10 Version 1909 for ARM64-based Systems

Windows 10 Version 1909 for x64-based Systems

Windows Server, version 1903 (Server Core installation)

Windows Server, version 1909 (Server Core installation)

3漏洞检测

3.1 系统版本检测

检查是否使用1903或1909操作系统版本:

(1)右键点击左下角Windows图标,选择“设置”;

(2)点击“系统”,选择左侧的 “关于”选项卡;

(3)查看“Windows规格”中的“版本号”,如果版本号显示为1903或1909,则证明受此漏洞影响,建议立即安装补丁。

3.2 补丁检测

在受影响范围内的操作系统中,可执行以下命令查看补丁安装的情况。

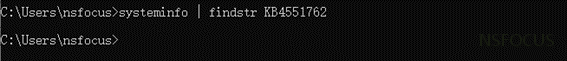

命令:systeminfo | findstr KB4551762

命令执行结束,如下图后如果没有查询到KB4551762补丁,则该系统存在安全风险。

4.补丁更新

微软官方已针对该漏洞发布了安全补丁KB4551762,建议受影响用户开启系统自动更新安装该补丁进行防护。

注:由于网络问题、计算机环境问题等原因,Windows Update的补丁更新可能出现失败。用户在安装补丁后,应及时检查补丁是否成功更新。右键点击桌面左下角的Windows图标,选择“设置(N)”,选择“更新和安全”-“Windows更新”,查看该页面上的提示信息,也可点击“查看更新历史记录”查看历史更新情况,确认其中是否包含“KB4551762”

若出现未成功安装更新补丁的情况,可从官网下载离线安装包进行更新,下载链接如下:

https://www.catalog.update.microsoft.com/Search.aspx?q=KB4551762