一、安全预警

近期,发现 Microsoft Word存在远程代码执行漏洞。Microsoft Word是微软(Microsoft)公司的一套 Office套件中的文字处理软件。应用范围较广,因此威胁影响范围较大。

根据漏洞信息,建议在修复漏洞前,不要打开不明来源的RTF文档,同时,通过windows安全更新、安全软件补丁更新或手动更新等方式,尽快修复此漏洞。

二、事件信息

(一)漏洞描述

Microsoft Word 的 RTF 解析器(wwlib)中存在远程代码执行漏洞,远程攻击者可通过发送带有富文本格式(RTF) 负载的文件诱导用户打开来利用此漏洞,成功利用此漏洞可在目标系统上以该用户权限执行任意代码。

(二)事件概要

| |||||||||||||||||||

三、防范建议

(一)自动更新

用户可通过开启windows系统自动更新安装补丁或通过安全软件的漏洞修复等功能自动更新补丁进行防护。

注:由于网络问题、计算机环境问题等原因,Windows Update的补丁更新可能出现失败。用户在安装补丁后,应及时检查补丁是否成功更新。右键点击Windows徽标,选择“设置(N)”,选择“更新和安全”-“Windows更新”,查看该页面上的提示信息,也可点击“查看更新历史记录”查看历史更新情况。

(二)手动更新

方法一:目前微软官方已针对受支持的产品版本发布了修复该漏洞的安全补丁,可在微软官网下载本机对应office版本的离线安装包进行更新,链接如下:https://msrc.microsoft.com/update-guide/en-US/vulnerability/CVE-2023-21716

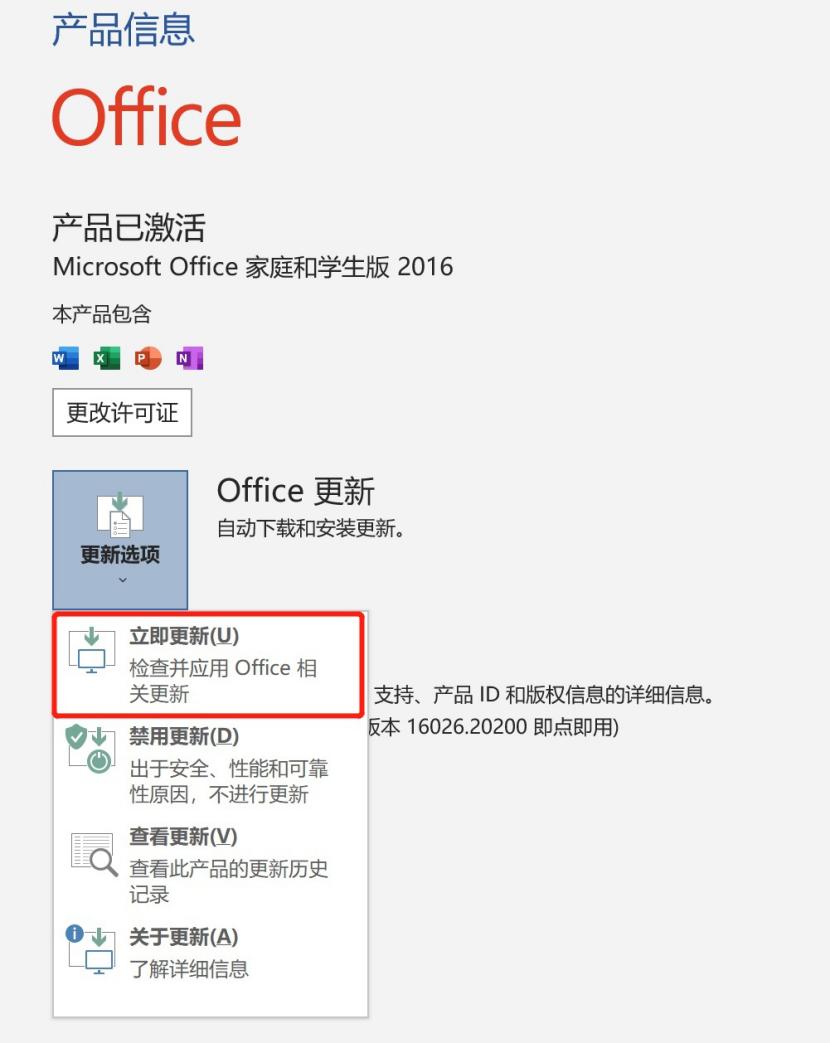

方法二:通过Office的更新功能进行更新修复。具体如下:打开Office应用,并创建文档。点击“文件”>“账户”,在产品信息中点击“更新选项”>“立即更新”,如下图:

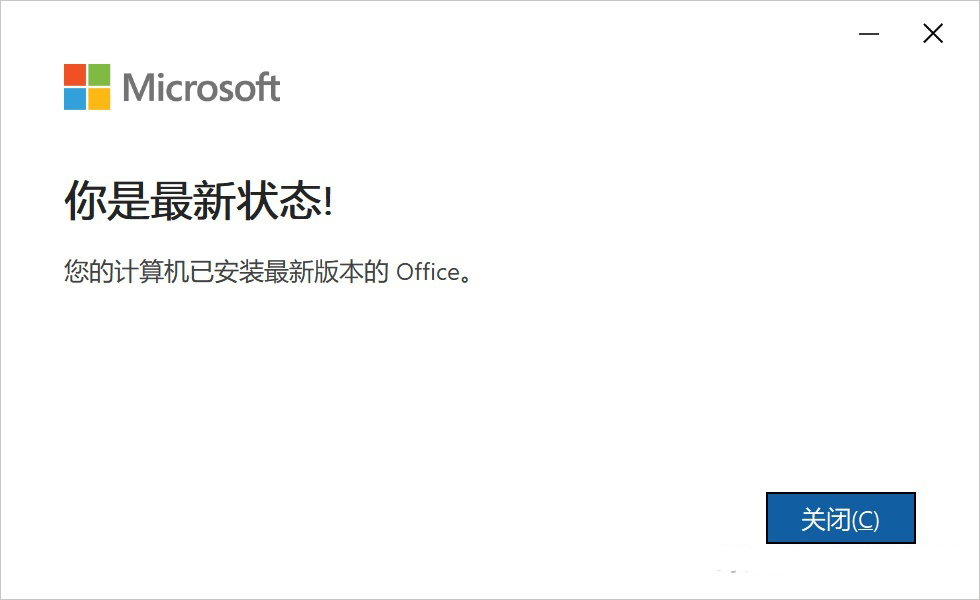

为确保成功更新Office应用,请用户再次点击“立即更新”进行检查更新,若出现以下内容则说明应用已更新至最新状态。

四、应急处置建议

一旦发现系统中存在漏洞被利用的情况,请第一时间上报网络与信息中心,同时开展以下紧急处置:

一是立即断开被入侵的主机系统的网络连接,防止进一步危害;

二是留存相关日志信息;

三是通过“防范建议”加固系统并通过检查确认无相关漏洞后再恢复网络连接。

网络与信息中心

2023年3月9日